Введение

С самого начала человеческой истории возникла потребность передачи и хранения информации.

Начиная примерно с XVII века, в процессе становления машинного производства на первый план выходит проблема овладения энергией. Сначала совершенствовались способы овладения энергией ветра и воды, а затем человечество овладело тепловой энергией.

В конце XIX века началось овладение электрической энергией, были изобретены электрогенератор и электродвигатель. И наконец, в середине XX века человечество овладело атомной энергией, в 1954 году в СССР была пущена в эксплуатацию первая атомная электростанция.

Овладение энергией позволило перейти к массовому машинному производству потребительских товаров. Было создано индустриальное общество. В этот период происходили также существенные изменения в способах хранения и передачи информации.

В современном обществе главным ресурсом является информация. Именно на основе владения информацией о самых различных процессах и явлениях можно эффективно и оптимально строить любую деятельность.

Важно не только произвести большое количество продукции, но произвести нужную продукцию в определённое время. С определёнными затратами и так далее. Поэтому в информационном обществе повышается не только качество потребления, но и качество производства; человек, использующий информационные технологии, имеет лучшие условия труда, труд становится творческим, интеллектуальным.

В настоящее время развитые страны мира (США, Япония, страны Западной Европы) фактически уже вступили в информационное общество. Другие же, в том числе и Россия, находятся на ближних подступах к нему.

В качестве критериев развитости информационного общества можно выбрать три: наличие компьютеров, уровень развития компьютерных сетей и количество населения, занятого в информационной сфере, а также использующего информационные и коммуникационные технологии в своей повседневной деятельности.

Информация сегодня стоит дорого и её необходимо охранять. Массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Информацией владеют и используют её все люди без исключения. Каждый человек решает для себя, какую информацию ему необходимо получить, какая информация не должна быть доступна другим и т.д. Человеку легко, хранить информацию, которая у него в голове, а как быть, если информация занесена в «мозг машины», к которой имеют доступ многие люди.

Для предотвращения потери информации разрабатываются различные механизмы её защиты, которые используются на всех этапах работы с ней. Защищать от повреждений и внешних воздействий надо и устройства, на которых хранится секретная и важная информация, и каналы связи.

Повреждения могут быть вызваны поломкой оборудования или канала связи, подделкой или разглашением секретной информации. Внешние воздействия возникают как в результате стихийных бедствий, так и в результате сбоев оборудования или кражи.

Для сохранения информации используют различные способы защиты:

· безопасность зданий, где хранится секретная информация;

· контроль доступа к секретной информации;

· разграничение доступа;

· дублирование каналов связи и подключение резервных устройств;

· криптографические преобразования информации;

Можно привести массу фактов, свидетельствующих о том, что угроза информационному ресурсу возрастает с каждым днем, подвергая в панику ответственных лиц в банках, на предприятиях и в компаниях во всем мире

Данная курсовая работа представляет собой создание системы защиты информации на предприятии «ООО Кредо».

1 Анализ объекта защиты

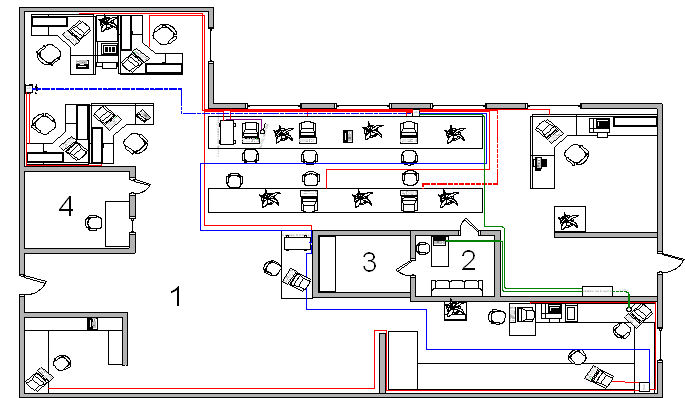

1.1 Пространственная модель объекта защиты

Пространственная модель представляет подробное описание помещения, инженерных конструкций, коммуникаций и средств связи, характеристику и основные параметры электронных устройств, находящихся в этом помещении, а также технических средств безопасности. Источником для получения пространственной модели является разработанный ранее эскиз объекта информационной защиты. Пространственная модель представляется в формате таблицы . План защищаемого объекта представлен на рисунке .

Таблица №1 – Описание объекта

Этаж |

Первый |

S = 103 м2 |

1 комната |

Стены – железобетонные; Окна в количестве 5 шт; Двери: входная – одинарная железная |

S =70 м2; |

2 комната |

Стены – железобетонные; две двери одинарных деревянных; |

S = 20 м2 |

3 комната |

Стены – железобетонные; дверь – одинарная железная; |

S = 8 м2 |

4 комната |

дверь – одинарная железная; 1 окно |

S = 5 м2 |

Система электропитания |

сеть 220В/50Гц; система заземления: имеется |

|

системы сигнализации (тип): |

пожарная (автоматическая дымовая)-2 шт; охранная (акустические извещатели)-1 шт; |

система вентиляции: |

приточно-вытяжная; |

система отопления: |

центральное, водяное; |

телефонные линии |

количество и тип: ТА проводной 5 шт.; - тип канала: цифровой, ADSL и SHDSL; - городская телефонная сеть 2 шт.; - тип розеток: евророзетки; тип проводки: двухпроводная линия; |

Продолжение таблицы № 1

Рисунок

№1 – план помещения

Рисунок №2 - обозначения.

Объект защиты представляет собой офис, где ведется учет и обработка бухгалтерской документации, а так же расчет прием и выдача заработной платы. Так же здесь производится прием представителей фирм-поставщиков. Помимо сотрудников бухгалтерии, в помещении находятся системные администраторы. В офисе имеется оружейная комната, предназначенная для охраны сотрудников фирмы и инкассации денег. Общая площадь защиты составляет 103 м2. Таким образом, объект защиты имеет сеть инженерных коммуникаций и технических устройств . Технические средства защиты представлены в виде охранной сигнализации (звуковые извещатели) , которая лишь оповещает о проникновении на защищаемый объект , но физически не препятствует съему информации , а так же пожарная охранная система(автоматическая дымовая) .

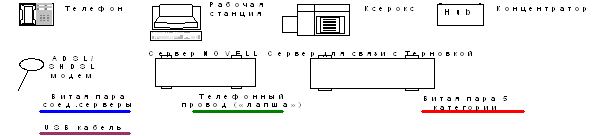

1.2 Моделирование угроз безопасности информации

Моделирование угроз безопасности представляет собой описание источников и характера угроз, их негативного воздействия на объект и находящихся в нем людей, структуры инженерно-технической системы, порядок работы служб безопасности по предотвращению, выявлению и реагированию на угрозы. Модель должна иллюстрировать основные факторы, определяющие задачи, состав подразделений по обеспечению безопасности и структуру систем физической защиты объекта.

Классификация угроз информационной безопасности

Обобщая изложенное, можно утверждать, что угрозами безопасности информации являются:

- хищение (копирование) информации;

- уничтожение информации;

- модификация (искажение) информации;

- нарушение доступности (блокирование) информации;

- отрицание подлинности информации;

- навязывание ложной информации.

Моделирование угроз включает в себя два этапа:

· моделирование способов физического проникновения злоумышленника к источникам информации;

· моделирование технических каналов утечки информации

При моделировании угроз безопасности информации следует учесть то, что злоумышленник представляет собой противника, тщательно готовящего операцию проникновения и хищения информации. Необходимо учитывать что противных имеет все средства для проникновения и хищения информации , а так же то что противник может использовать сотрудников организации в своих целях даже без их ведома. При разработке модели угроз можно также говорить о сценариях как о последовательных шагах, в соответствии с которыми могут быть реализованы угрозы. Очень редко случается, что угрозы реализуются в один шаг путем эксплуатации единственного уязвимого места системы. В модель угроз следует включить все угрозы, выявленные по результатам исследования смежных процессов основной деятельности организации. Угрозы необходимо ранжировать друг относительно друга по уровню вероятности их реализации. Для этого при разработке модели угроз для каждой угрозы необходимо указать наиболее значимые факторы, существование которых оказывает влияние на ее реализацию .

На нашем объекте могут быть реализованы обе угрозы крыжи информации , как с помощью физического проникновения на объект, так и дистанционно с помощью специального оборудования . Рассмотрим наиболее вероятные пути физического проникновения на объект злоумышленника . Наибольшая вероятность проникновения может быть реализована через дверной или оконные проемы. Проникновение может быть осуществлено путем разрушению окна или двери. При рассмотрении нарушителя необходимо выяснить цели преследуемые им .

Вариант модели нарушителя представлен на рисунке №

Рисунок № Вариант модели нарушителя

1.3 Описание среды передачи данных

Среда

передачи – это физическая среда, по которой возможно

распространение информационных сигналов в виде электрических, световых и т.п.

импульсов. В настоящее время выделяют два основных типа физических соединений:

соединения с помощью кабеля и беспроводные соединения.

Технические характеристики среды передачи влияют на такие потребительские

параметры сетей как максимальное расстояние передачи данных и максимальная

скорость передачи данных.

Кабель (cable), используемый для построения компьютерных сетей, представляет собой сложную конструкцию, состоящую, в общем случае, из проводников, изолирующих и экранирующих слоев. В современных сетях используются три типа кабеля:

· коаксиальный кабель (coaxial cable);

· "витая пара" (twisted pair);

· оптоволоконный кабель (fiber optic).

Каждый тип кабеля отличается от других внутренним устройством и обладает целым набором технических характеристик, влияющих на основные потребительские параметры сетей.

Коаксиальный кабель был первым типом кабеля, использованным для соединения компьютеров в сеть. Кабель данного типа состоит из центрального медного проводника, покрытого пластиковым изолирующим материалом, который, в свою очередь, окружен медной сеткой и/или алюминиевой фольгой. Этот внешний проводник обеспечивает заземление и защиту центрального проводника от внешней электромагнитной интерференции. При прокладке сетей используются два типа кабеля — "Толстый коаксиальный кабель" (Thicknet) и "Тонкий коаксиальный кабель" (Thinnet). Сети на основе коаксиального кабеля обеспечивают передачу со скоростью до 10 Мбит/с. Максимальная длина сегмента лежит в диапазоне от 185 до 500 м в зависимости от типа кабеля.

Кабель типа "витая пара" (twisted pair), является одним из наиболее распространенных типов кабеля в настоящее время. Он состоит из нескольких пар медных проводов, покрытых пластиковой оболочкой. Провода, составляющие каждую пару, закручены вокруг друг друга, что обеспечивает защиту от взаимных наводок. Кабели данного типа делятся на два класса — "экранированная витая пара" ("Shielded twisted pair") и "неэкранированная витая пара" ("Unshielded twisted pair"). Отличие этих классов состоит в том, что экранированная витая пара является более защищенной от внешней электромагнитной интерференции, благодаря наличию дополнительного экрана из медной сетки и/или алюминиевой фольги, окружающего провода кабеля. Сети на основе "витой пары" в зависимости от категории кабеля обеспечивают передачу со скоростью от 10 Мбит/с – 1 Гбит/с. Длина сегмента кабеля не может превышать 100 м (до 100 Мбит/с) или 30 м (1 Гбит/с).

Оптоволоконные кабели представляют собой наиболее современную кабельную технологию, обеспечивающую высокую скорость передачи данных на большие расстояния, устойчивую к интерференции и прослушиванию. Оптоволоконный кабель состоит из центрального стеклянного или пластикового проводника, окруженного слоем стеклянного или пластикового покрытия и внешней защитной оболочкой. Передача данных осуществляется с помощью лазерного или светодиодного передатчика, посылающего однонаправленные световые импульсы через центральный проводник. Сигнал на другом конце принимается фотодиодным приемником, осуществляющим преобразование световых импульсов в электрические сигналы, которые могут обрабатываться компьютером. Скорость передачи для оптоволоконных сетей находится в диапазоне от 100 Мбит/c до 2 Гбит/с. Ограничение по длине сегмента составляет 2 км.

Беспроводная связь:

· Использование инфракрасного излучения в качестве среды передачи данных практикуется уже достаточно давно. Эту среду можно сравнить с радиоволнами, поскольку они обе используют невидимые глазу волны, только работают по-разному. Данная технология развивалась достаточно быстро, поскольку ее перспективы были очевидны. Это же подтверждала и скорость передачи данных, теоретический показатель которой доходил до 100 Мбит/с. Однако зависимость распространения сигнала от наличия препятствий ограничивала широкое распространение этого способа связи. По этой причине свое основное применение технология передачи данных посредством инфракрасных волн нашла в устройствах удаленного управления объектами, например телевизионным приемником, магнитофоном, гаражными воротами и т. д. Тем не менее подобные технологии могут использоваться и в локальных сетях, например для соединения двух расположенных рядом компьютеров или компьютера с периферией.

· Пожалуй, самая интересная и перспективная среда передачи данных – это радиоволны. Существует достаточно много беспроводных технологий, которые позволяют это сделать, например Wi-Fi, WiMAX, Bluetooth и т. д. Каждая из них имеет свои особенности и ограничения, но тем не менее отлично справляется с поставленной задачей. Любая технология передачи данных использует определенный диапазон радиочастот, который принят в качестве стандарта. Существуют даже соответствующие государственные структуры по контролю над применением этих частот. Например, беспроводная сеть, построенная по стандарту IEEE 802.11 (Wi-Fi), использует в своей работе диапазон частот 2400–2483,5 МГц, а беспроводная сеть стандарта WiMAX – диапазон частот 2300–2400 МГц.

На рассматриваемом предприятии используются несколько типов кабелей соединяющих между собой устройства хранения и обработки и передачи информации.

На предприятии используется витая пара 5 категории , витая пара соединяющая серверы а так же телефонный провод( лапша).

Характеристики используемых кабелей:

Кабель категории 5 (Cat. 5) — тип кабеля для передачи сигналов, состоящий из 4витых пар. Используется в структурированных кабельных системах для компьютерных сетей, таких как Ethernet. Кабельный стандарт предоставляет производительность до 100 MHz и подходит для 10BASE-T, 100BASE-TX (Fast Ethernet), и 1000BASE-T (Gigabit Ethernet). Он также используется для телефонии и передачи видео-сигналов.

Кабель терминируется модульным разъемом RJ45 или на патч-панели. Большинство кабелей 5-й категории являются неэкранированными. Для борьбы с помехами используют только свойства витой пары при передаче дифференциальных сигналов.

Телефонный провод (лапша)

|

Марка |

Сечение жил ,мм |

Число жил |

Характеристика |

|

ТРП(лапша) |

0,4-0,5 |

2 |

Провод с медной жилой, полиэтиленовой изоляцией, с разделительным основанием. |

Кабель для соединения серверов

Кабель UTP 2PR 24AWG CAT5e

305м STRANDED REXANT. Неэкранированная витая пара, материал проводника высокоочищенная

бескислородная медь, диаметром 7*0.16 мм. (24 AWG). Материал оболочки – ПВХ.

(PVC).

Область применения кабеля:

- соединительный шнур.

- Сети передачи данных.

- Телефония.

- Цифровое телевидение.

- Системы видеонаблюдения (IP-камеры).

- Системы охраны и контроля доступа.

- Узкоспециализированные сети (торговое оборудование, складские сети, производственные сети с использованием нестандартного периферийного оборудования, такого как, станки, вариаторы, типографские машины).

Кабель витая пара соединяет и передает сигнал между компьютерами, компьютерами и сервером.

Сертификаты:

Использование кабеля регламентирует сертификат соответствия

Таможенного Союза (EAC).

Кабель витая пара полностью соответствует требованиям стандарта

ANSI/TIA/EIA-568-B.2 и международному стандарту ISO/IEC 11801 в редакции 2002

года (издание 2).

Техническое описание:

Кабель имеет 4 (четыре жилы), две пары (2PR).

- Материал проводника высокоочищенная бескислородная медь, многожильная жила,

диаметром 7*0.16 мм.

- Изоляция проводника - полиэтилен повышенной плотности (HDPE), диаметром 0.9

мм.

- Экранирование, UTP – БЕЗ ЭКРАНА.

- Внешняя изоляция ПВХ- поливинилхлорид (PVC), толщина 0.5 мм.

- Общий диаметр кабеля 4.7 мм.

- Радиус изгиба кабеля минимально выдерживает 8 (восемь) внешних диаметров

кабеля.

- Частотный диапазон 1-100 МГц.

- Рабочая температура от минус 30 С до плюс 75 C, прокладка и монтаж кабелей

должны производиться при температуре не ниже минус 10 С.

-Упаковка: бухта 305 м

- Срок службы 25 лет.

1.4 Каналы утечки конфиденциальной информации

Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена. Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Основными причинами утечки информации являются:

· несоблюдение персоналом норм, требований в работе с носителями конфиденциальной информацией, организационных требований и правил эксплуатации систем защиты (как умышленные, так и непреднамеренные);

· ошибки в проектировании систем защиты;

· ведение противостоящей стороной технической и агентурной разведок.

Причины утечки информации достаточно тесно связаны с видами утечки информации. Существуют три вида утечки информации:

· разглашение;

· несанкционированный доступ к информации;

· получение конфиденциальной информацией разведками.

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

· Кража или утеря носителей информации, исследование не уничтоженного мусора;

· Дистанционное фотографирование, прослушивание;

· Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

· Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны;

· Прямое копирование

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

· акустические — запись звука, подслушивание и прослушивание;

· акустоэлектрические - получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания;

· виброакустические - сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

· оптические — визуальные методы, фотографирование, видео съемка, наблюдение;

· электромагнитные — копирование полей путем снятия индуктивных наводок;

· радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом;

· материальные — информация на бумаге или других физических носителях информации.

На рассматриваемом объекте могут быть реализованы все вышеперечисленные угрозы. Наиболее опасными для рассматриваемого объекта являются акустические , оптические, материальные .

1.5 Комплексные меры по защите информации

Комплексная система защиты информации представляет собой комплекс работ по защите информации при развертывании, модернизации и функционировании автоматизированных систем управления бюджетным процессом на базе программных комплексов АЦК, а также других информационных систем.

Защита информации может осуществляться лишь в комплексе; отдельные меры не будут иметь смысла. При этом следует помнить, что:

· стойкость защиты во всех звеньях должна быть примерно одинакова; усиливать отдельные элементы комплекса при наличии более слабых элементов – бессмысленно

· при преодолении защиты информации усилия прикладываются именно к слабейшему звену

Комплексный (системный) подход — это принцип рассмотрения проекта, при котором анализируется система в целом, а не ее отдельные части. Его задачей является оптимизация всей системы в совокупности, а не улучшение эффективности отдельных частей. Это объясняется тем, что, как показывает практика, улучшение одних параметров часто приводит к ухудшению других, поэтому необходимо стараться обеспечить баланс противоречий требований и характеристик. Главная цель создания системы защиты информации — ее надежность. Система защиты информации — это организованная совокупность объектов и субъектов информационной защиты, используемых методов и средств защиты, а также осуществляемых защитных мероприятий.

Однако компоненты защиты информации являются составной частью системы, с одной стороны, а с другой — сами организуют систему, осуществляя защитные мероприятия. Поскольку система может быть определена как совокупность взаимосвязанных элементов, то назначение система защиты информации (СЗИ) состоит в том, чтобы объединить все составляющие защиты в единое целое, в котором каждый компонент, выполняя свою функцию, одновременно обеспечивает выполнение функций другими компонентами и связан с ними логически и технологически.

Во-первых, необходимость комплексных решений состоит в объединении в одно целое локальных СЗИ, при этом они должны функционировать в единой «связке». Во-вторых, система должна объединить логически и технологически все составляющие защиты. При этом должны учитываться все параметры уязвимости информации, потенциально возможные угрозы ее безопасности, охватываться все необходимые объекты защиты, использоваться все возможные виды, методы и средства защиты и необходимые для защиты кадровые ресурсы, осуществляться все вытекающие из целей и задач защиты мероприятия. В-третьих, только при комплексном подходе система может обеспечивать безопасность всей совокупности информации, подлежащей защите, и при любых обстоятельствах.

Это означает, что должны защищаться все носители информации, во всех компонентах ее сбора, хранения, передачи и использования, во все время и при всех режимах функционирования систем обработки информации. Таким образом, значимость комплексного подхода к защите информации состоит:

· в интеграции локальных систем защиты

· в обеспечении полноты всех составляющих системы защиты

· в обеспечении всеохватности защиты информации

В первую очередь необходимо заботиться о физической целостности объектов защиты , а так же о физическом доступе к ним.

Любые электронные устройства излучают электромагнитные колебания из которых возможно извлечь информацию дистанционно , что делает нашу систему не защищенной от съема, а так же искажения информации за пределами охраняемого объекта .

Существует несколько способов защиты информации от утечки через побочные излучения , все способы делятся на 2 подгруппы:

· Активные способы

· Пассивные способы

Активные способы защиты от опасных сигналов предусматривают генерирование полей для пространственного зашумления в радио поле и для линейного в звуковом диапазоне.

Пассивным способом защиты информации является экранирование . Экранирование так же подразделяется на несколько видов , но главной его задачей является нейтрализация зарядов вызванных полем.

Самым слабым звеном в защите информации является человек. Чтобы избежать утечки информации через сотрудников организации необходимо правильно проводить политику приема граждан на работу предприятия , служба безопасности должна узнавать про претендентов , а после приема проводить обучение сотрудников во избежание ошибок с помощью которых злоумышленник сможет проникнуть на защищаемый объект.

Так же необходимо своевременно производить профилактические работы по выявлению и уничтожению ЗУ.

Комплексная защита информации является наиболее оптимальным решением. На рассматриваемом объекте будут установлены как аппаратные так и программные средства защиты информации, будут установлены аппаратные средства защиты информации от злоумышленников а так же от ЧС. Программно-аппаратные средства защиты информации будут установлены на всех рабочих станциях, а так же будет реализована программная защита информации от сетевых угроз. Главным направлением защиты является защита от физического проникновения злоумышленника на защищаемый объект.

1.6 Организационная защита

Организационная защита информации - это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией, и включает в себя организацию режима охраны, организацию работы с сотрудниками, с документами, организацию использования технических средств и работу по анализу угроз информационной безопасности.

Обеспечение защиты средств обработки информации и автоматизированных рабочих мест от несанкционированного доступа достигается системой разграничения доступа субъектов к объектам. Данная система реализуется в программно-технических комплексах, в рамках операционной системы, систем управления базами данных или прикладных программ, в средствах реализации ЛВС, в использовании криптографических преобразований, методов контроля доступа.

Защита информации организационными средствами предполагает защиту без использования технических средств.

Организационная защита информации:

· Организация работы с персоналом;

· Организация внутри объектового и пропускного режимов и охраны;

· Организация работы с носителями сведений;

· Комплексное планирование мероприятий по защите информации;

· Организация аналитической работы и контроля.

Для решения организационных задач по созданию и обеспечению функционирования системы защиты информации используются несколько основных подходов, которые вырабатываются на основе существующей нормативно-правовой базы и с учетом методических разработок по тем или иным направлениям защиты конфиденциальной информации.

В данном разделе я разработал политику безопасности предприятия в соответствии с выполняемыми на нем задачами.

К работе с информационным ресурсом допускаются пользователи, ознакомленные с правилами работы с информационным ресурсом и ответственностью за их нарушение, а также настоящей политикой.

Каждому сотруднику Управления, допущенному к работе с конкретным информационным ресурсом, должно быть сопоставлено персональное уникальное имя (учетная запись пользователя), под которым он будет регистрироваться и работать в ИС.

В случае необходимости некоторым сотрудникам могут быть сопоставлены несколько уникальных имен (учетных записей). Использование несколькими сотрудниками при работе в Управлении одного и того же имени пользователя («группового имени») ЗАПРЕЩЕНО.

Порядок создания (продления) учетной записи пользователя

Процедура регистрации (создания учетной записи), так же продления срока действия временной учетной записи пользователя для сотрудника Управления инициируется заявкой (Приложение № 1).

В заявке указывается:

- должность (с полным наименованием подразделения), фамилия, имя и отчество сотрудника;

- основание для регистрации учетной записи (номер приказа о принятии на работу в Управление или иного договорного документа, определяющего необходимость предоставления сотруднику доступа к информационным ресурсам Управления).

Заявку подписывает начальник кадровой службы подтверждающий, что указанный сотрудник действительно принят в штат Управления.

Заявка согласуется с администратором информационной безопасности и передается системному администратору (программисту).

Системный администратор рассматривает представленную заявку и совершает необходимые операции по созданию (удалению) учетной записи пользователя, присвоению ему начального значения пароля и минимальных прав доступа к ресурсам Управления.

По окончании регистрации учетной записи пользователя в заявке делается отметка о выполнении задания за подписями исполнителей.

Минимальные права в ИС Управления, определенные выше, а также присвоение начального пароля производится администратором информационной безопасности, при согласовании заявки на предоставление (изменение) прав доступа пользователя к информационным ресурсам.

Порядок предоставления (изменения) полномочий пользователя

Процедура предоставления (или изменения) прав доступа пользователя к ресурсам Управления инициируется заявкой сотрудника .

В заявке указывается:

- должность, фамилия, имя и отчество сотрудника;

- имя пользователя (учетной записи) данного сотрудника;

- наименование информационного актива (системы, ресурса), к которому необходим допуск (или изменение полномочий пользователя);

- полномочия, которых необходимо лишить пользователя или которые необходимо добавить пользователю (путем указания решаемых пользователем задач на конкретных информационных ресурсах ИС) с указанием разрешенных видов доступа к ресурсу (ролей).

Заявка согласуется с администратором информационной безопасности и передается системному администратору (программисту) на исполнение.

По окончании внесения изменений в заявке делается отметка о выполнении задания за подписями исполнителей.

Политика учетных записей

Регистрационные учетные записи подразделяются на:

- пользовательские – предназначенные для идентификации/аутентификации пользователей информационных активов Управления;

- системные – используемые для нужд операционной системы;

- служебные – предназначенные для обеспечения функционирования отдельных процессов или приложений.

Каждому пользователю информационных активов Управления назначается уникальная пользовательская регистрационная учетная запись. Допускается привязка более одной пользовательской учетной записи к одному и тому же пользователю (например, имеющих различный уровень полномочий).

В общем случае запрещено создавать и использовать общую пользовательскую учетную запись для группы пользователей. В случаях, когда это необходимо, ввиду особенностей автоматизируемого бизнес-процесса или организации труда (например, посменное дежурство), использование общей учетной записи должно сопровождаться отметкой в журнале учета машинного времени, которая должна однозначно идентифицировать текущего владельца учетной записи в каждый момент времени. Одновременное использование одной общей пользовательской учетной записи разными пользователями запрещено.

Системные регистрационные учетные записи формируются операционной системой и должны использоваться только в случаях, предписанных документацией на операционную систему.

Служебные регистрационные учетные записи используются только для запуска сервисов или приложений.

Использование системных или служебных учетных записей для регистрации пользователей в системе категорически запрещено.

Политика защиты АРМ

Во время работы с конфиденциальной информацией должен предотвращаться ее просмотр не допущенными к ней лицами.

При любом оставлении рабочего места, рабочая станция должна быть заблокирована, съемные машинные носители, содержащие конфиденциальную информацию, заперты в помещении, шкафу или ящике стола или в сейфе.

Несанкционированное использование печатающих, факсимильных, копировально-множительных аппаратов и сканеров должно предотвращаться путем их размещения в помещениях с ограниченным доступом, использования паролей или иных доступных механизмов разграничения доступа.

Сотрудники получают доступ к ресурсам вычислительной сети после ознакомления с документами, утвержденными стандартами Управления, (согласно занимаемой должности), а именно с инструкциями по обращению с носителями конфиденциальной информации, «Перечень сведений конфиденциального характера».

Доступ к компонентам операционной системы и командам системного администрирования на рабочих станциях пользователей ограничен. Право на доступ к подобным компонентам предоставлено только администратор информационной безопасности. Конечным пользователям предоставляется доступ только к тем командам, которые необходимы для выполнения их должностных обязанностей.

Доступ к информации предоставляется только лицам, имеющим обоснованную необходимость в работе с этими данными для выполнения своих должностных обязанностей.

Пользователям запрещается устанавливать неавторизованные программы на компьютеры.

Конфигурация программ на компьютерах должна проверяться ежемесячно на предмет выявления установки неавторизованных программ.

Техническое обслуживание должно осуществляться только на основании обращения пользователя к системному администратору.

Локальное техническое обслуживание должно осуществляться только в личном присутствии пользователя.

Дистанционное техническое обслуживание должно осуществляться только со специально выделенных автоматизированных рабочих мест, конфигурация и состав которых должны быть стандартизованы, а процесс эксплуатации регламентирован и контролироваться.

При проведении технического обслуживания должен выполняться минимальный набор действий, необходимых для устранения проблемы, явившейся причиной обращения, и использоваться любые возможности, позволяющие впоследствии установить авторство внесенных изменений.

Копирование конфиденциальной информации и временное изъятие носителей конфиденциальной информации (в том числе в составе АРМ) допускаются только с санкции пользователя. В случае изъятия носителей, содержащих конфиденциальную информацию, пользователь имеет право присутствовать при дальнейшем проведении работ.

Программное обеспечение должно устанавливаться со специальных ресурсов или съемных носителей и в соответствии с лицензионным соглашением с его правообладателем.

Конфигурации устанавливаемых рабочих станций должны быть стандартизованы, а процессы установки, настройки и ввода в эксплуатацию - регламентированы.

АРМ, на которых предполагается обрабатывать конфиденциальную информацию, должны быть закреплены за соответствующими сотрудниками Управления. Запрещается использование указанных АРМ другими пользователями без согласования с администратором информационной безопасности Управления. При передаче указанного АРМ другому пользователю, должна производиться гарантированная очистка диска (форматирование).

Системный администратор вправе отказать в устранении проблемы, вызванной наличием на рабочем месте программного обеспечения или оборудования, установленного или настроенного пользователем в обход действующей процедуры.

Ответственность нарушителей ПБ

Ответственность за выполнение правил Политик безопасности несет каждый сотрудник Управления в рамках своих служебных обязанностей и полномочий.

На основании ст. 192 Трудового кодекса РФ сотрудники, нарушающие требования политики безопасности Управления, могут быть подвергнуты дисциплинарным взысканиям, включая замечание, выговор и увольнение с работы.

Все сотрудники несут персональную (в том числе материальную) ответственность за прямой действительный ущерб, причиненный Управления в результате нарушения ими правил политики ИБ (Ст. 238 Трудового кодекса РФ).

За неправомерный доступ к компьютерной информации, создание, использование или распространение вредоносных программ, а также нарушение правил эксплуатации ЭВМ, следствием которых явилось нарушение работы ЭВМ (автоматизированной системы обработки информации), уничтожение, блокирование или модификация защищаемой информации, сотрудники Управления несут ответственность в соответствии со статьями 272, 273 и 274 Уголовного кодекса Российской Федерации.

2 Аппаратные методы защиты информации

2.1 Охранно-пожарные средства защиты объекта

Прибор приемно-контрольный (ППК) — устройство, предназначенное для приема сигналов от пожарных, охранных извещателей, обеспечения электропитанием активных (токопотребляющих) пожарных и охранных извещателей, выдачи информации на световые, звуковые оповещатели и пульты централизованного наблюдения, а также формирования стартового импульса запуска прибора пожарного управления. Основной элемент систем охранной, пожарной, охранно-пожарных сигнализаций. Может входить в систему пожаротушения для формирования сигнального импульса на прибор управления. При выборе марки прибора для конкретной системы необходимо ориентироваться на нормы по которым прибор прошел сертификацию.

Рисунок № - приемно-контрольный прибор «Астра-812».

Назначение изделия

Предназначен для:

- организация автономной и централизованной охраны объектов от

несанкционированных проникновений и пожаров путем контроля состояния:

- адресных радиоканальных извещателей системы Астра-РИ-М;

- ШС РПД системы Астра-РИ;

- ШС ППКОП Астра-712/х, подключенных к РПД Астра-РИ;

- управление средствами оповещения;

- выдача тревожных извещений на ПЦН через релейные выходы;

- выдача извещений по линии расширения на релейные модули Астра-821/822, модули

индикации Астра-861, GSM коммуникатор Астра-882, радиопередающее устройство РПД

Астра-РИ;

-обмен информацией по линии расширения с радиоприемными устройствами РПУ

Астра-РИ-М, РПУ Астра-РИ;

- ведение журнала событий.

Особенности

- максимальная емкость систем с применением Астра-812:

- 192 радиоканальных извещателя в системе Астра-РИ-М,

- 768 ШС в системе Астра-РИ;

- энергонезависимые календарь - часы;

- протокол на 1000 событий;

- быстрый доступ с клавиатуры для просмотра журнала событий, состояний извещателей/ШС,

разделов/объектов, оборудования и т.д.

- USB разъем для связи с ПК (задание режимов работы, смена ПО, считывание

журнала событий);

- отсутствие ШС или возможности непосредственно работать с любыми типами

извещателей.

При выпуске с завода-изготовителя в ППКОП устанавливается

программное обеспечение (ПО) версии 3_х для работы в системе Астра-РИ-М с

поддержкой до 4-х РПУ.

Для упрощения и сокращения объема настройки, быстрого запуска системы введены предустановленные

заводские настройки (коды, режимы разделов и выходов) и автоматическая

привязка извещателей к разделам в зависимости от типов извещателей.

Смена ПО для работы в системе Астра-РИ осуществляется

с персонального компьютера (ПК) с помощью программы Pconf-R.

1) ППКОП с ПО версии 3_х для системы Астра-РИ-М.

Работа ППКОП основана на анализе информации, получаемой по линии расширения от РПУ Астра-РИ-М непосредственно или через ретрансляторы, и контроле до 192 зарегистрированных радиоканальных извещателей различных типов:

- объемный оптико-электронный Астра-5131 исполнение А,

- поверхностный оптико-электронный Астра-5131 исполнение Б,

- объемный оптико-электронный с отсутствием реакции на животных весом до 20 кг Астра-5121,

- поверхностный звуковой Астра-6131,

- магнитоконтактный Астра-3321,

- магнитоконтактный Астра-3321 в режиме радиопередающего устройства (РПДУ),

- электроконтактный мобильный (тревожная кнопка - брелок) РПДК Астра-РИ-М,

- точечный электроконтактный (тревожная кнопка с опцией контроля канала) Астра-3221,

- пожарный дымовой оптико-электронный Астра-421 исполнение РК,

- пожарный дымовой оптико-электронный Астра-421 исполнение РК2,

- ручной пожарный Астра-4511,

- ручной пожарный Астра-4511 исполнение РК2 ,

- NEW: аварийный утечки воды Астра-361 исполнение РК,

- NEW: изменения положения Астра-3531,

- радиопередающее устройство РПД системы Астра-РИ в режиме извещателя охранного или пожарного типа.

ППКОП системы Астра-РИ-М обеспечивает:

- поддержку до 4-х РПУ Астра-РИ-М,

- поддержку до 4-х ретрансляторов (РТР) и до 4-х радиоканальных модулей реле и оповещения (МРО) на каждое РПУ;

- сквозную системную нумерацию всех радиоустройств (от 1 до 196);

- отображение уровня принимаемых сигналов от радиоканальных извещателей;

- 48 логических разделов для распределения в них извещателей, зарегистрированных в РПУ;

- типы

разделов:

- "Охранный",

-"Пожарный",

-"Аналоговый",

- "Технологический"; - режимы

разделов:

-"Автовзятие",

-"Тихая тревога",

-"Круглосуточный",

-"Проходная зона",

- "Двойная сработка" (для пожарных); - присвоение буквенных наименований разделам;

- назначение времени задержки на вход /выход для всех разделов;

- постановку

на охрану/снятие с охраны по полномочиям:

- брелоками РПДК Астра-РИ-М;

- ключами Touch memory (ТМ) или устройствами, генерирующими код формата ТМ (РПУ Астра-Р исполнение ТМ). Общее количество брелоков и ключей ТМ - до 96;

- кодом пользователя с клавиатуры. Количество кодов из 3 - 6 знаков до 96; - частичное взятие объекта на охрану, например, взятие периметра, когда владелец помещения находится внутри него;

- взятие по неактивности (таймер на автовзятие от 1 – 7 суток для забывчивых);

- постановку на охрану с исключением зон индивидуально для каждого раздела. В заводской конфигурации постановка на охрану с исключением зон запрещена для всех разделов. Необходимость включения функции определяется при установке ППКОП на объекте;

- регистрацию (в журнале) событий в системе по разделам и зарегистрированным в разделах радиоканальным извещателям;

- режимы

работы реле и выходов типа "открытый коллектор":

-ПЦН-тревога,

-взят/снят,

-контрольная лампа,

-исполнительный,

-круглосуточный,

-звуковой,

- специальный; - установку статуса извещений;

- управление звуковыми оповещателями;

- выдачу извещений по линии расширения на релейные модули Астра-821/822, модули индикации Астра-861, GSM коммуникатор Астра-882, радиопередающее устройство РПД Астра-РИ;

- контроль и частичную настройку коммуникатора Астра-882;

- память состояния системы после кратковременного выключения питания;

- мониторинг питающего напряжения с выдачей текущего состояния на ЖКИ в виде пиктограмм.

2) ППКОП с ПО версии 5_х для системы Астра-РИ обеспечивает:

- поддержку

до четырех РПУ Астра-РИ и контроль:

- ШС зарегистрированных радиопередающих устройств РПД Астра-РИ,

- ШС ППКОП Астра-712/х, подключенных к РПД Астра-РИ,

- извещателей РПДК Астра-РИ-М (в качестве "тревожной кнопки"),

- извещателей ("тревожных кнопок") Астра-3221 системы Астра-РИ-М ; - присвоение ШС условных (цифровых) обозначений от 1 до 9999. В этом случае во всех извещениях, относящихся к изменению состояния ШС, на индикатор ППКОП выдается его номер как источник события. Если условный номер не присвоен, на индикатор выдается номер РПД и номер ШС (при работе РПД совместно с ППКОП Астра-712/х);

- регистрацию (в протоколе) событий в системе по каждому РПД и номеру ШС;

- режим работы реле - ПЦН-тревога;

- привязку реле №1 к ШС типа "охранный";

- привязку реле №2 к ШС типа"пожарный".

- Регистрация РПУ в ППКОП, регистрация извещателей/РПД в РПУ, установка режимов работы производится с компьютера с помощью программы для ПК Pconf-R;

- подключение к ПК обеспечивается через интерфейс USB;

- регистрация РПУ и извещателей и настройка режимов работы может осуществляется со встроенной клавиатуры с доступом по паролю инженера;

- в системе Астра-РИ регистрация РПУ и РПД осуществляется только со встроенной клавиатуры с доступом по паролю инженера;

- в ППКОП обеспечивается передача журнала событий в ПК с помощью программы для ПК Pconf-R . При обработке журнала событий на ПК доступна фильтрация по заданным параметрам и печать;

- ППКОП не предназначен для использования в составе систем автоматического управления пожаротушением.

Технические характеристики приемно-контрольного прибора Астра-812 представлены в таблице №

|

напряжение питания |

10,3÷15 В |

|

ток потребления, не более |

200 мА |

|

максимальный ток, коммутируемый реле |

0,1 А |

|

максимальное напряжение, коммутируемое реле |

100 В |

|

максимальный ток нагрузки выхода OC1 |

1,5 А |

|

максимальный ток нагрузки выхода OC2 |

0,1 А |

|

максимальное напряжение нагрузки выхода OC1 |

30 В |

|

максимальное напряжение нагрузки выхода OC2 |

12 В |

|

время технической готовности, не более |

10 с |

|

длина линии расширения при R <100 Ом, C< 0,033 мкФ |

200 м |

|

габаритные размеры |

145х31х110 мм |

Таблица№

Извещатель пожарный дымовой оптико-электронный радиоканальный Астра-Z-4245.

Назначение: Обнаружение дыма в охраняемом помещении, формирование извещения о тревоге и передача извещений по радиоканалу на прибор приемно-контрольный охранно-пожарный (ППКОП) системы Астра-Zитадель.

Особенности

- двусторонний радиообмен в соответствии со стандартом для беспроводных сетей IEEE802.15.4 и спецификацией ZigBee Pro;

- адресно-аналоговый в системе Астра-Zитадель;

- прием команд от

лазерного пульта Астра-942 для:

- тестирования извещателя с включением индикации,

- оптимизации радиосвязи,

- запуска регистрации; - тестирование двумя

способами:

- лазерным пультом Астра-942 (нажатием кнопки ТЕСТ)

- дистанционным управлением из ППКОП (поддерживается тестирование группы извещателей); - микропроцессорный анализ сигнала;

- запатентованная конструкция дымовой камеры, обеспечивающая работоспособность извещателя при накоплении пыли;

- контроль вскрытия корпуса;

- контроль напряжения питания;

- контроль радиосети;

- питание от двух элементов - основного и резервного;

- литий-тионил-хлоридные элементы питания типоразмера АА с напряжением 3,6 В емкостью до 2,4 А/ч, входят в комплект поставки;

- интеллектуальный алгоритм активации элементов питания при включении;

- средний срок службы комплекта элементов питания не менее 5 лет при периоде контроля радиоканала не менее 10 мин;

- не требуется получения разрешений на применение от органов государственной радиочастотной службы.

Технические характеристики приведены в таблице №

|

чувствительность |

от 0,05 до 0,2 дБ/м |

|

инерционность срабатывания, не более |

10 с |

|

высота установки , не более |

10 м |

|

контролируемая площадь, не более |

110 м2 |

|

время технической готовности к работе, не более |

40 с |

|

радиус действия радиоканала на открытой местности, не менее |

300 м |

|

рабочий диапазон частот |

от 2400 до 2483,5 МГц |

|

число рабочих каналов с шагом 5 МГц |

16 |

|

ширина канала |

2 МГц |

|

порог начала индикации для замены элемента питания |

2,9 В |

|

нижний порог напряжения питания (порог программного отключения при сохранении индикации о разряде элемента питания) |

2,3 В |

Извещатель пожарный ручной Астра-4511

Назначение: Ручное включение сигнала пожарной тревоги нажатием на приводной элемент, формирование извещения о тревоге и передача по радиоканалу извещений на радиоприемное устройство системы Астра-РИ-М (РПУ или РПП) непосредственно или через ретранслятор.

Особенности

- яркий светодиодный индикатор красного цвета, загорается при нажатии на приводной элемент (извещение о тревоге);

- фиксация в нажатом состоянии;

- ключи для расфиксации и вскрытия;

- контроль напряжения питания;

- литий-марганцевые элементы питания - (2 шт.) емкостью 0,55 А/ч (CR2430), входят в комплект поставки;

- срок службы элементов питания не менее 2-х лет;

- 3 частотные литеры;

- не требует получения разрешений на применение от органов государственной радиочастотной службы.

Характеристики представлены в таблице №

|

Световая индикация |

″Пожар″ |

|

диапазон рабочих частот, МГц |

433…434 |

|

излучаемая мощность, мВт |

не более 10 |

|

дальность (в прямой видимости), м |

300 |

|

температура |

от -10 до +50°С |

Таблица №

Извещатель охранный поверхностный звуковой

Предназначен для обнаружения разрушения стекол, остекленных конструкций закрытых помещений и формирования извещения о тревоге путем размыкания выходных контактов сигнального реле.

Особенности

Типы стекол:

- обычные и защищенные полимерной пленкой толщиной от 2,5 до 8 мм;

- армированные толщиной 5,5 и 6 мм;

- узорчатые толщиной 4…7 мм;

- многослойные строительные толщиной 6…8 мм;

- закаленные толщиной 4…6 мм.

Размер стекол: площадь не менее 0,1 м2 (при длине одной из сторон не менее 0,3

м).

Характеристики

|

Тип извещателя |

4-х проводный |

|

Регулировка чувствительности |

есть |

|

дальность, м |

6 |

|

угол обзора, град |

120 |

|

тип контактов |

нормально-замкнутые |

|

длительность тревожного извещения, сек |

7 |

|

коммутируемое напряжение, В |

100 |

Извещатель охранный объемный оптико-электронный

Назначение изделия

Извещатель охранный «Астра-5» исп.А предназначен для обнаружения проникновения в охраняемое пространство закрытого помещения и формирования извещения о тревоге путем размыкания выходных контактов сигнального реле; для работы в системе охраной сигнализации.

Особенности

Наличие функции "ТЕСТ-проход" позволяет выявить точное расположение чувствительных зон, формируемых линзой.

Характеристики извещатели представлены в таблице №

|

Чувствительный элемент |

2-х площадной PIR элемент |

|

Регулировка чувствительности |

есть |

|

тип зоны обнаружения |

объемная |

|

дальность, м |

12 |

|

ширина, м |

12 |

|

угол обзора, град |

90 |

|

тип контактов |

нормально-замкнутые |

Извещатель охранный точечный магнитоконтактный

Предназначен для блокировки дверных и оконных проемов, других строительных, конструктивных элементов зданий и сооружений на открывание или смещение, организаций устройств типа «ловушка» на любых объектах и выдачи сигнала «Тревога» путем размыкания контактов геркона на приемно-контрольный прибор или пульт централизованного наблюдения.

Особенности

Накладной, предназначен для поверхностного монтажа на деревянные конструкции.

Характеристики извещателя представлены в таблице №

|

Тип контактов |

НЗ |

|

- при размыкании контактов, более |

45 |

|

при замыкании контактов, менее |

12.7 |

|

максимальное коммутируемое напряжение, В |

72 |

Таблица №

СХЕМА С РАСПОЛОЖЕНИЕМ ДОПОЛНИТЕЛЬНЫХ ЗАЩИТНЫХ СРЕДСТВ

Произвели разработку аппаратной системы защиты с использованием защитных средств так чтобы полностью исключить возможность незаконного проникновения злоумышленника на объект , произвели работы по монтажу и настройке используемого оборудования . Были установлены 6 объемных оптико-электронных датчиков так , чтобы зона действия датчика полностью накрывала оконные проемы , а так же 2 датчика перекрывающие дверные проемы. Затем были установлены магнитоконтактные датчики на дверной и оконные проемы в количестве 8 штук.

На оконные рамы произвели установку поверхностных звуковых приборов предназначенных для подачи звуковых сигналов при разбитии стекла.

Была установлена пожарная сигнализация , в частности были установлены пожарные дымовые извещатели в количестве 7 штук , а так же пожарные ручные извещатели в количестве 3 штук . Был установлен приемно-контрольный прибор к которому произвели подключение всех систем защиты .

На все АРМ произвели установку и настройку программно-аппаратного комплекса соболь , всем работникам предприятия были выданы специальные личные средства идентификации. Так же на АРМ работников была установлена система защиты от сетевых угроз , защита представляет собой антивирусное обеспечение .

2.2 Программно-аппаратный комплекс «Соболь»

«Соболь» – это аппаратно-программное средство защиты компьютера от несанкционированного доступа (аппаратно-программный модуль доверенной загрузки).

Электронный замок «Соболь» может применяться как устройство, обеспечивающее защиту автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

Защита в соответствии с законодательством: Сертификаты ФСБ и ФСТЭК России позволяют использовать «Соболь» для защиты информации, составляющей коммерческую или государственную тайну в автоматизированных системах с классом защищенности до 1Б включительно.

Достоинства электронного замка "Соболь"

- Наличие сертификатов ФСБ и ФСТЭК России

- Защита информации, составляющей государственную тайну

- Помощь в построении прикладных криптографических приложений

- Простота в установке, настройке и эксплуатации

- Поддержка 64х битных операционных систем Windows

- Поддержка идентификаторов iKey 2032, eToken PRO и Rutoken v.2.0.

Основные возможности:

1. Идентификация и аутентификация.

Используются персональные электронные идентификаторы: iButton, eToken PRO,

eToken PRO (Java), iKey 2032, Rutoken, Rutoken RF, смарт-карты eToken PRO.

Загрузка операционной системы с жесткого диска осуществляется только после

предъявления зарегистрированного идентификатора.

2. Регистрация попыток доступа к компьютеру.

Электронный замок «Соболь» осуществляет ведение системного журнала, записи

которого хранятся в специальной энергонезависимой памяти:

- факт входа пользователя и имя пользователя;

- предъявление незарегистрированного идентификатора;

- ввод неправильного пароля;

- превышение числа попыток входа в систему;

- дата и время регистрации событий НСД.

3. Сторожевой таймер.

Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при

условии, что после включения компьютера и по истечении заданного интервала

времени управление не передано расширению BIOS комплекса «Соболь».

4. Датчик случайных чисел.

Электронный замок «Соболь» содержит датчик случайных чисел, соответствующий

требованиям ФСБ России.

5. Контроль целостности программной среды.

ПО комплекса позволяет контролировать неизменность файлов и физических секторов

жесткого диска, а также файловой системы EXT4 в ОС семейства Linux.

Поддерживаются 32 и 64-разрядные операционные системы Windows

2000/XP/Vista/7/8/8.1 и Windows Server 2003/2008/2012/2012 R2, а также ОС

Trustverse Linux XP Desktop 2008 Secure Edition, MCBC 3.0, Mandriva 2008/ROSA

2011, RHEL 4.1/6, Debian 5.0/6, CentOS 6.2, АльтЛинукс СПТ 6, Astra Linux

Special Edition «Смоленск» 1.3,VMware vSphere ESXi 5.1 Update 1/5.1 Update

2/5.5x64.

6. Контроль целостности реестра Windows.

ПАК «Соболь» позволяет контролировать неизменность системного реестра Windows,

что существенно повышает защищенность рабочих станций от несанкционированных

действий внутри операционной системы.

7. Контроль конфигурации.

ПАК «Соболь» позволяет контролировать неизменность конфигурации компьютера –

PCI-устройств, ACPI, SMBIOS и оперативной памяти.

8. Запрет загрузки с внешних носителей.

Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со

съемных носителей (USB, FDD, DVD/CD-ROM, LPT, SCSI-порты и др.).

9. Возможность программной инициализации.

Инициализация ПАК «Соболь» осуществляется программным способом, без вскрытия

системного блока и удаления джампера на плате.

10. Выбор форматов исполнения платы: PCI, PCI-Express, Mini PCI-Express, Mini

PCI-Еxpress Half size.

Техническиетребования:

Поддерживаемые операционные системы:

Windows 8/8.1 x64 Edition;

Windows Server 2012/ 2012 R2 x64 Edition;

Windows Server 2008 /Server 2008 x64 Edition /Server 2008 R2;

Windows 7 / 7 x64 Edition/ 8 x64 Edition;

Windows Vista (Enterprise, Business, Ultimate) / Vista (Enterprise, Business,

Ultimate) x64 Edition;

Windows Server 2003/Server 2003 x64 Edition/Server 2003 R2/Server 2003 R2 x64

Edition;

Windows XP Professional / XP Professional x64 Edition;

FreeBSD/6.2/6.3/7.2/8.2;

МСВС 3.0 x86;

Альт Линукс СПТ 6.0.0 х86/х64;

Astra Linux Special Edition «Смоленск» 1.1/1.2/1.3 x64;

ОС CentOS 6.2;

Debian 6.0.3 x86/x64;

Mandriva ROSA Desktop 2011.0 x86/x64;

Red Hat Enterprise Linux 6.0 x86/x64;

VMware VSphere ESXi 5.1 Update 1/5.1 Update 2/5.5 x64.

Рисунок №

3 Программные методы защиты информации

3.1 Антивирус Касперского

Антиви́рус Каспе́рского — антивирусное программное обеспечение, разрабатываемое Лабораторией Касперского. Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты, включающей компонент HIPS.

Антивирус Касперского имеет большие возможности мы перечислим некоторые из них.

Рисунок№ Окно управления антивируса Касперский

Базовая защита

- Защита от вирусов, троянских программ и червей

- Защита от шпионских и рекламных программ

- Проверка файлов в автоматическом режиме и по требованию

- Проверка почтовых сообщений (для любых почтовых клиентов)

- Проверка интернет-трафика (для любых интернет-браузеров)

- Защита интернет-пейджеров (ICQ, MSN)

- Мониторинг активности (собирает данные о действиях программ на компьютере и предоставляет эту информацию другим компонентам для более эффективной защиты).

- Защита от программ-эксплойтов.

- Защита от программ блокировки экрана.

- Откат действий вредоносной программы (позволяет выполнить отмену всех совершенных программой действий, если программа будет признана вредоносной).

- Защита от троянов-шифровальщиков

- Проверка Java- и Visual Basic-скриптов

- Защита от скрытых битых ссылок

- Постоянная проверка файлов в автономном режиме

- Постоянная защита от фишинговых сайтов

Предотвращение угроз

- Поиск уязвимостей в ОС и установленном ПО

- Анализ и устранение уязвимостей в браузере Internet Explorer

- Блокирование ссылок на заражённые сайты

- Распознавание вирусов по способу их упаковки

- Глобальный мониторинг угроз (Kaspersky Security Network)

Восстановление системы и данных

- Возможность установки программы на заражённый компьютер

- Функция самозащиты программы от выключения или остановки

- Восстановление корректных настроек системы после удаления вредоносного ПО

- Наличие инструментов для создания диска аварийного восстановления

Защита конфиденциальных данных

- Блокирование ссылок на фишинговые сайты

- Защита от всех видов кейлоггеров

Удобство использования

- Автоматическая настройка программы в процессе установки

- Готовые решения (для типичных проблем)

- Наглядное отображение результатов работы программы

- Информативные диалоговые окна для принятия пользователем обоснованных решений

- Возможность выбора между простым (автоматическим) и интерактивным режимами работы

- Круглосуточная техническая поддержка

- Автоматическое обновление баз

Общие системные требования:

· 480 МБ свободного места на жестком диске;

· CD/DVD-ROM (для установки продукта с дистрибутивного CD-диска);

· Подключение к сети Интернет (для активации продукта);

· Компьютерная мышь;

· Microsoft Internet Explorer 8.0 или выше (для обновления антивирусных баз и модулей программы через интернет);

· Microsoft Windows Installer 3.0;

· Microsoft .Net Framework 4.

Заключение

Целью данного курсового проекта является разработка комплексной системы защиты информации на предприятии. В ходе выполнения задания был произведен анализ объекта защиты . В ходе проведения анализа были выявлены слабые места в существующей системы защиты информации , а затем предложены способы по устранению этих мест , были подобраны наиболее подходящие средства защиты информации как по техническим характеристикам , так и по ценовым показателям . Затем были произведены работы по монтажу и настройке необходимого оборудования .

В процессе проектирования системы защиты были изучены множество типов систем защиты информации такие как противопожарные средства защиты информации , технические средства защиты информации , а так же был рассмотрен программно-аппаратный комплекс « Соболь » и программное обеспечение представленное антивирусом « Касперского ».

В результате проведенных работ удалось повысить систему защиты информации на предприятии « ООО «Кредо » цель курсового проекта выполнена.

(zip - application/zip)

(zip - application/zip)