ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ УЧРЕЖДЕНИЕ ГОРОДА МОСКВЫ “МОСКОВСКИЙ КОЛЛЕДЖ БИЗНЕС-ТЕХНОЛОГИЙ”

Специальность 230111 “Компьютерные сети”

ТЕМА

АДМИНИСТРИРОВАНИЕ ЛВС

Выполнил: студент группы С31-13 Кунин В.Д.

Проверила: Ершова А.Л.

Содержание

1.Техническое задание

2.Введение

3.Теоретическая часть

4.Структурная схема сети

5.Установка Windows на ПК

6. Установка Windows Server 2008 SP2

7. Установка IP на ПК

8. Настройка сервера(FTP)

9.Настройка маршрутизации

10.Вывод

11.Список используемой литературы

Техническое задание

Цель:

Основная цель администрирования ЛВС – реализация на процедурном уровне задачи обеспечения политики информационной безопасности, доступности и надежности информационных ресурсов сети.

Задачи:

1.Планирование сети.

2. Установка и настройка сетевых узлов

3. Установка и настройка сетевых протоколов.

4. Установка и настройка сетевых служб.

5. Поиск неисправностей.

6. Поиск узких мест сети и повышения эффективности работы сети.

7. Мониторинг сетевых узлов.

8. Мониторинг сетевого трафика.

9. Обеспечение защиты данных.

Назначение:

Воздействие на сеть, осуществляемое для организации функционирования по заданной программе. Оно включает следующие процедуры:

- включение и отключение системы, каналов передачи данных, терминалов;

- диагностика неисправностей;

- сбор статистики;

- подготовка отчётов и т.п.

Используемое ПО:

10-Strike LANState Pro – программа администрирования и визуального мониторинга компьютеров и хостов

10-Strike: Мониторинг Сети Pro – программа для мониторинга распределенной сети, серверов, ИБП, баз данных, служб в сети

10-Strike: Удаленный Доступ – удаленное администрирование ПК по сети

10-Strike: Учеи Трафика – мониторин расхода трафика на ПК и хостах

Windows Server 2008

Windows 10

Введение

Современные корпоративные информационные системы по своей природе всегда являются распределенными системами. Рабочие станции пользователей, серверы приложений, серверы баз данных и прочие сетевые узлы распределены по большой территории. В крупной компании офисы и площадки соединены различными видами коммуникаций, использующих различные технологии и сетевые устройства. Главная задача сетевого администратора — обеспечить надежную, бесперебойную, производительную и безопасную работу всей этой сложной системы.

Будем рассматривать сеть как совокупность программных, аппаратных и коммуникационных средств, обеспечивающих эффективное распределение вычислительных ресурсов. Все сети можно условно разделить на 3 категории:

· локальные сети (LAN, Local Area Network);

· глобальные сети (WAN, Wide Area Network);

· городские сети (MAN, Metropolitan Area Network).

Глобальные сети позволяют организовать взаимодействие между абонентами на больших расстояниях. Эти сети работают на относительно низких скоростях и могут вносить значительные задержки в передачу информации. Протяженность глобальных сетей может составлять тысячи километров. Поэтому они так или иначе интегрированы с сетями масштаба страны.

Городские сети позволяют взаимодействовать на территориальных образованиях меньших размеров и работают на скоростях от средних до высоких. Они меньше замедляют передачу данных, чем глобальные, но не могут обеспечить высокоскоростное взаимодействие на больших расстояниях. Протяженность городских сетей находится в пределах от нескольких километров до десятков и сотен километров.

Локальные сети обеспечивают наивысшую скорость обмена информацией между компьютерами. Типичная локальная сеть занимаетпространство в одно здание. Протяженность локальных сетей составляет около одного километра. Их основное назначение состоит в объединении пользователей (как правило, одной компании или организации) для совместной работы.

Механизмы передачи данных в локальных и глобальных сетях существенно отличаются. Глобальные сети ориентированы на соединение — до начала передачи данных между абонентами устанавливается соединение (сеанс). В локальных сетях используются методы, не требующие предварительной установки соединения, — пакет с данными посылается без подтверждения готовности получателя к обмену.

Кроме разницы в скорости передачи данных, между этими категориями сетей существуют и другие отличия. В локальных сетях каждыйкомпьютер имеет сетевой адаптер, который соединяет его со средой передачи. Городские сети содержат активные коммутирующие устройства, а глобальные сети обычно состоят из групп мощных маршрутизаторов пакетов, объединенных каналами связи. Кроме того, сети могут быть частными или сетями общего пользования.

Сетевая инфраструктура строится из различных компонентов, которые условно можно разнести по следующим уровням:

· кабельная система и средства коммуникаций;

· активное сетевое оборудование;

· сетевые протоколы;

· сетевые службы;

· сетевые приложения.

Каждый из этих уровней может состоять из различных подуровней и компонентов. Например, кабельные системы могут быть построены на основе коаксиального кабеля ("толстого" или тонкого"), витой пары (экранированной и неэкранированной), оптоволокна. Активное сетевое оборудование включает в себя такие виды устройств, как повторители (репитеры), мосты, концентраторы, коммутаторы, маршрутизаторы. В корпоративной сети может быть использован богатый набор сетевых протоколов: TCP/IP, SPX/IPX, NetBEUI, AppleTalk и др.

Основу работы сети составляют так называемые сетевые службы (или сервисы). Базовый набор сетевых служб любой корпоративной сети состоит из следующих служб:

1. службы сетевой инфраструктуры DNS, DHCP, WINS;

2. службы файлов и печати;

3. службы каталогов (например, Novell NDS, MS Active Directory);

4. службы обмена сообщениями;

5. службы доступа к базам данных.

Самый верхний уровень функционирования сети — сетевые приложения.

Сеть позволяет легко взаимодействовать друг с другом самым различным видам компьютерных систем благодаря стандартизованнымметодам передачи данных, которые позволяют скрыть от пользователя все многообразие сетей и машин.

Все устройства, работающие в одной сети, должны общаться на одном языке – передавать данные в соответствии с общеизвестным алгоритмом в формате, который будет понят другими устройствами. Стандарты – ключевой фактор при объединении сетей.

Для более строгого описания работы сети разработаны специальные модели. В настоящее время общепринятыми моделями являются модельOSI (Open System Interconnection) и модель TCP/IP (или модель DARPA). Обе модели будут рассмотрены в данном разделе ниже.

Прежде чем определить задачи сетевого администрирования в сложной распределенной корпоративной сети, сформулируем определениетермина "корпоративная сеть" (КС). Слово "корпорация" означает объединение предприятий, работающих под централизованным управлением и решающих общие задачи. Корпорация является сложной, многопрофильной структурой и вследствие этого имеет распределенную иерархическую систему управления. Кроме того, предприятия, отделения и административные офисы, входящие в корпорацию, как правило, расположены на достаточном удалении друг от друга. Для централизованного управления таким объединением предприятий используется корпоративная сеть.

Основная задача КС заключается в обеспечении передачи информации между различными приложениями, используемыми в организации. Под приложением понимается программное обеспечение, которое непосредственно нужно пользователю, например, бухгалтерскаяпрограмма, программа обработки текстов, электронная почта и т.д. Корпоративная сеть позволяет взаимодействовать приложениям, зачастую расположенным в географически различных областях, и обеспечивает доступ к ним удаленных пользователей

Теоретическая часть

Итак, сформулируем задачи сетевого администрирования в сложной распределенной КС:

1.Планирование сети.

Несмотря на то, что планированием и монтажом больших сетей обычно занимаются специализированные компании-интеграторы, сетевому администратору часто приходится планировать определенные изменения в структуре сети — добавление новых рабочих мест, добавление или удаление сетевых протоколов, добавление или удаление сетевых служб, установка серверов, разбиение сети на сегменты и т.д. Данные работы должны быть тщательно спланированы, чтобы новые устройства, узлы или протоколы включались в сеть или исключались из нее без нарушения целостности сети, без снижения производительности, без нарушения инфраструктуры сетевых протоколов, служб и приложений.

Установка и настройка сетевых узлов (устройств активного сетевого оборудования, персональных компьютеров, серверов, средств коммуникаций).

Данные работы могут включать в себя — замену сетевого адаптера в ПК с соответствующими настройками компьютера, перенос сетевого узла (ПК, сервера, активного оборудования) в другую подсеть с соответствующим изменениями сетевых параметров узла, добавление или замена сетевого принтера с соответствующей настройкой рабочих мест.

2.Установка и настройка сетевых протоколов.

Данная задача включает в себя выполнение таких работ — планирование и настройка базовых сетевых протоколов корпоративной сети, тестирование работы сетевых протоколов, определение оптимальных конфигураций протоколов.

3.Установка и настройка сетевых служб.

Корпоративная сеть может содержать большой набор сетевых служб. Кратко перечислим основные задачи администрирования сетевых служб:

установка и настройка служб сетевой инфраструктуры (службы DNS, DHCP, WINS, службы маршрутизации, удаленного доступа и виртуальных частных сетей);

установка и настройка служб файлов и печати, которые в настоящее время составляют значительную часть всех сетевых служб;

администрирование служб каталогов (Novell NDS, Microsoft Active Directory), составляющих основу корпоративной системы безопасности и управления доступом к сетевым ресурсам;

администрирование служб обмена сообщениями (системы электронной почты);

администрирование служб доступа к базам данных.

4.Поиск неисправностей.

Сетевой администратор должен уметь обнаруживать широкий спектр неисправностей — от неисправного сетевого адаптера на рабочей станции пользователя до сбоев отдельных портов коммутаторов и маршрутизаторов, а также неправильные настройки сетевых протоколов и служб.

6.Поиск узких мест сети и повышения эффективности работы сети.

В задачу сетевого администрирования входит анализ работы сети и определение наиболее узких мест, требующих либо замены сетевого оборудования, либо модернизации рабочих мест, либо изменения конфигурации отдельных сегментов сети.

7.Мониторинг сетевых узлов.

Мониторинг сетевых узлов включает в себя наблюдение за функционированием сетевых узлов и корректностью выполнения возложенных на данные узлы функций.

8.Мониторинг сетевого трафика.

Мониторинг сетевого трафика позволяет обнаружить и ликвидировать различные виды проблем: высокую загруженность отдельных сетевых сегментов, чрезмерную загруженность отдельных сетевых устройств, сбои в работе сетевых адаптеров или портов сетевых устройств, нежелательную активность или атаки злоумышленников (распространение вирусов, атаки хакеров и др.).

9.Обеспечение защиты данных.

Защита данных включает в себя большой набор различных задач: резервное копирование и восстановление данных, разработка и осуществление политик безопасности учетных записей пользователей и сетевых служб (требования к сложности паролей, частота смены паролей), построение защищенных коммуникаций (применение протокола IPSec, построение виртуальных частных сетей, защита беспроводных сетей), планирование, внедрение и обслуживание инфраструктуры открытых ключей (PKI).

10.Основные функции администрирования сети

Международная организация по стандартизации описала FCAPS модель, в которой отражены ключевые функции администрирования и управления сетями:

· (F) Fault Management / Управление отказами

· (C) Configuration Management / Управление конфигурацией

· Accounting Management / Учет работы сети

· (P) Performance Management / Управление производительностью

· (S) Security Management / Управление безопасностью

Задачи управления отказами – выявление, определение и устранение последствий сбоев и отказов в работе сети.

Управление конфигурацией состоит в конфигурировании компонентов сети, включая их местоположение, сетевые адреса и идентификаторы, управление параметрами сетевых операционных систем, поддержание схемы сети: также эти функции используются для именования объектов.

Учет работы сети включает регистрацию и управление используемыми ресурсами и устройствами. Эта функция оперирует такими понятиями как время использования и плата за ресурсы.

Управление производительностью служит для представления статистики работы сети в реальном времени, минимизации заторов и узких мест, выявления складывающихся тенденций и планирования ресурсов для будущих нужд.

Управление безопасностью – включает в себя контроль доступа, сохранение целостности данных и журналирование. В функции входитпроцедура аутентификации, проверки привилегий, поддержка ключей шифрования, управления полномочиями. К этой же группе можно отнести важные механизмы управления паролями, внешним доступом, соединения с другими сетями.

Определенные наборы этих функций в той или иной степени реализованы в продуктах разработчиков средств администрирования и управления.

Существует большое количество протоколов, обеспечивающих управление сетью и сетевыми устройствами. Наиболее известные среди них: SNMP, WMI, CMIP, WBEM, Common Information Model, Transaction Language 1, NETCONF и Java Management Extensions.

Некоторые системы управления сетью:

· HP OpenView Network Node Manager (NNM);

· IBM Tivoli Netview;

· OpenNMS.

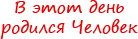

Структурная схема сети.

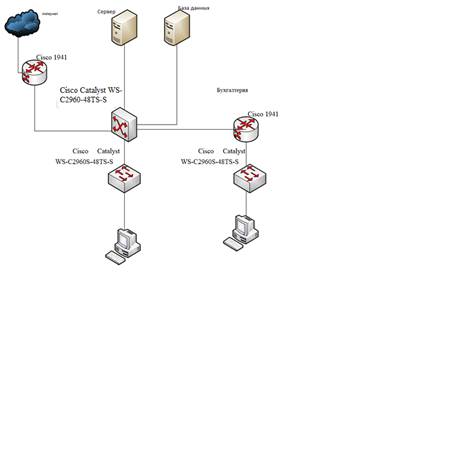

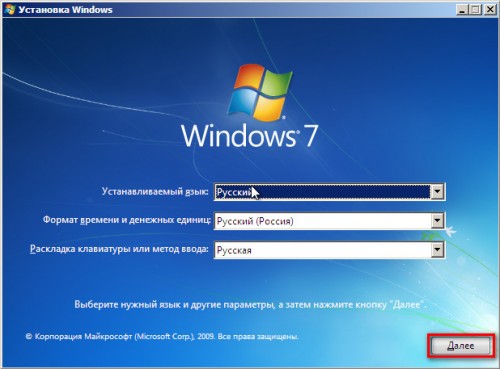

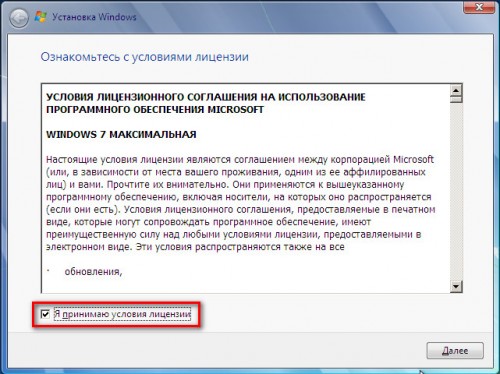

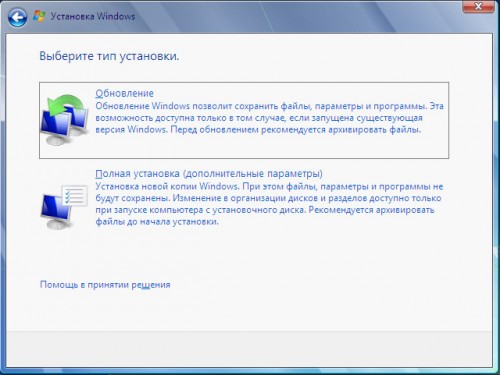

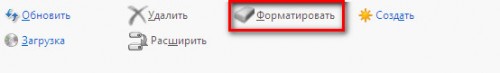

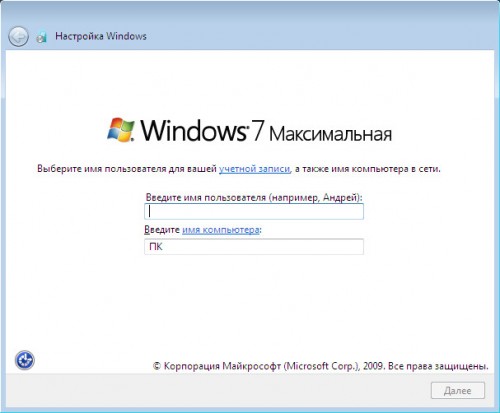

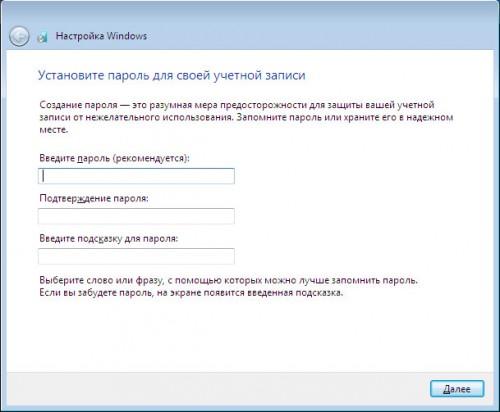

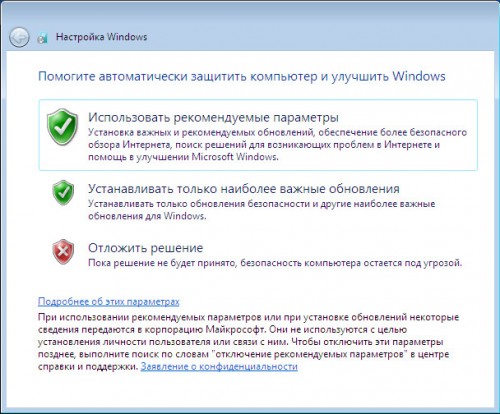

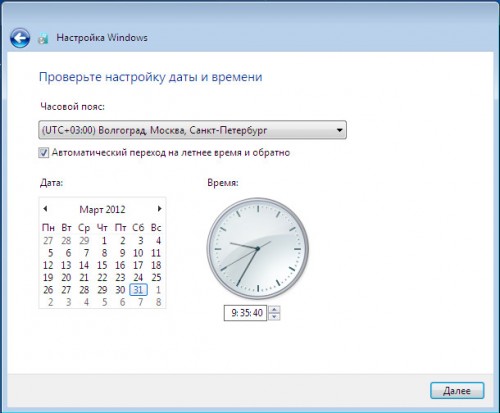

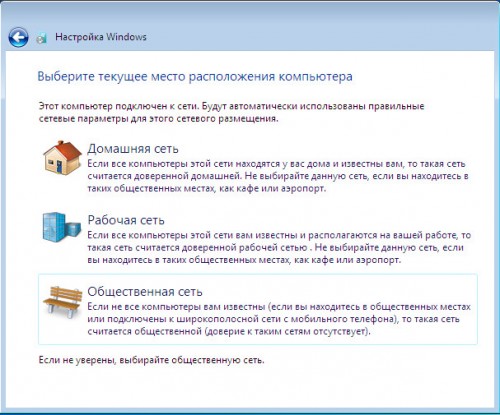

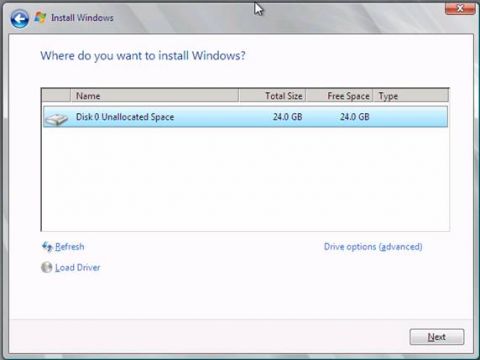

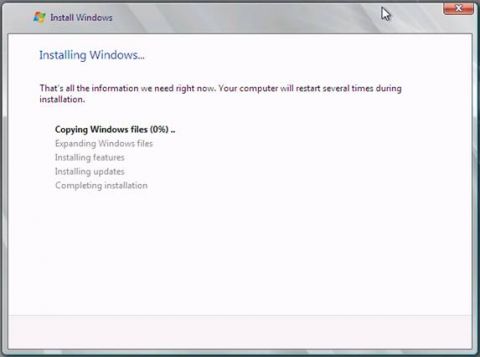

5.Установка Windows на ПК

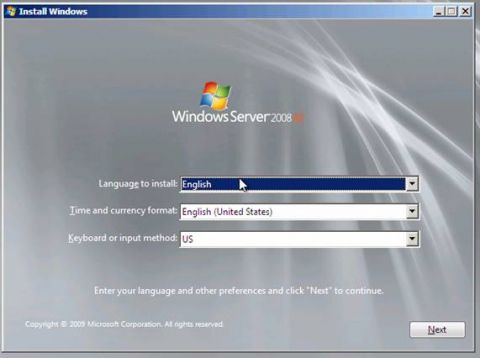

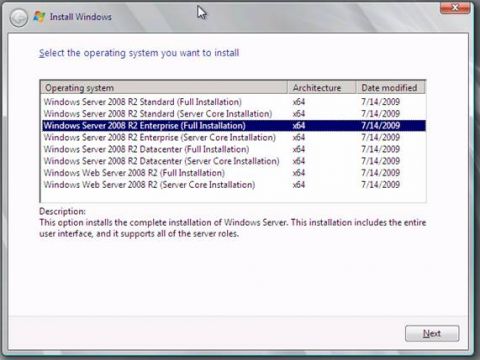

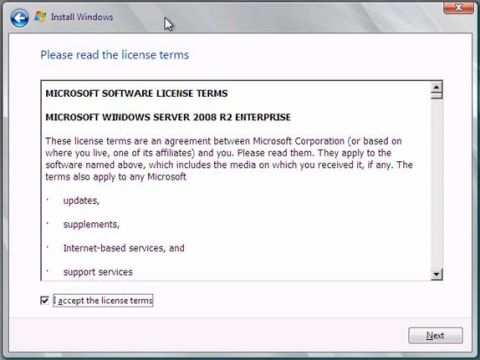

6.Установка WindowsServer 2008 SP2

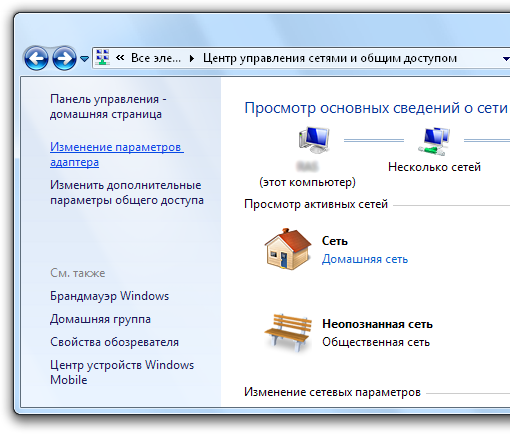

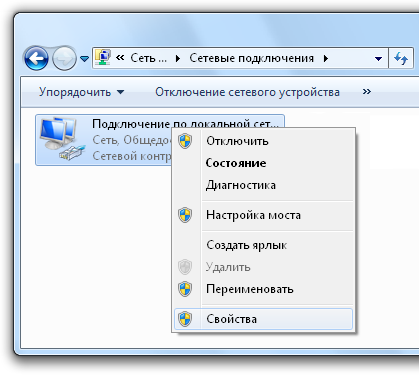

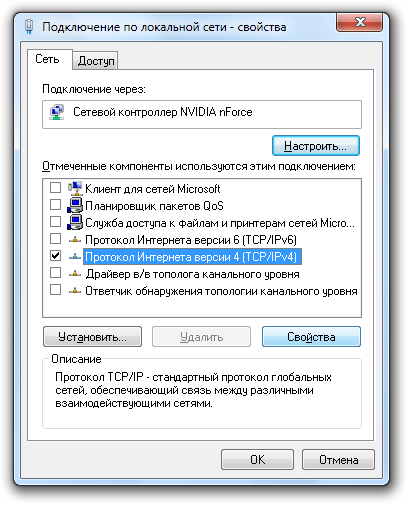

7.Установка IP на ПК

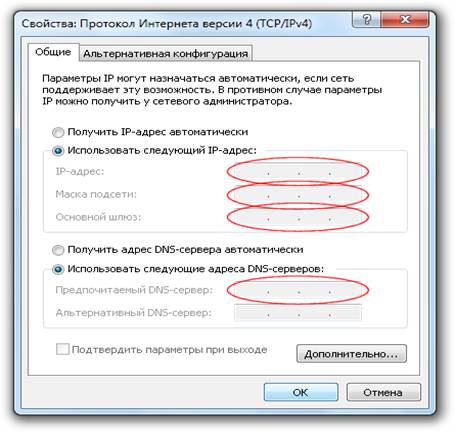

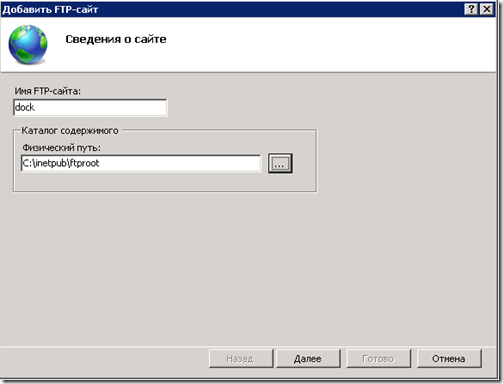

8.Настройка сервера(FTP).

Рисунок 1 Добавление FTP-сайта.

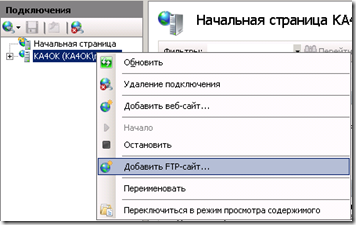

На странице «Сведения о сайте» вводим имя сайта и физический путь корневого каталога вновь создаваемого сайта (рисунок 2). Нажимаем кнопку «Далее».

Рисунок 2 Сведения о сайте FTP.

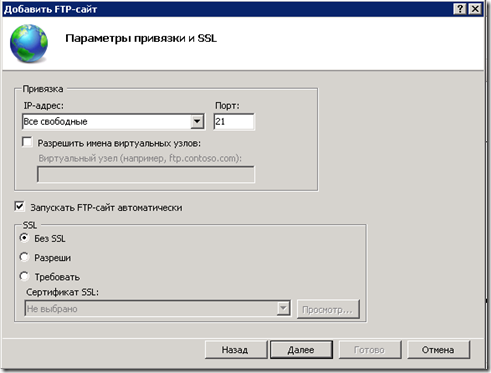

На следующем шаге мастера установки нужно выбрать привязку к IP-адресу сервера, по умолчанию осуществляется привязка ко всем свободным адресам, порт – значение по умолчанию 21. Если FTP-сайты уже установлены на сервере, с помощью определения виртуального узла сделать сайт уникальным. Для этого нужно установить опцию «Разрешить имена виртуальных узлов» м заполнить поле «Виртуальный узел». В данном случае FTP-сайт первый поэтому данным механизмом пользоваться нет необходимости. Следующая опция «Запускать FTP-сайт автоматически», определяет поведение сайта при перезагрузке сервера. По умолчанию опция установлена. В блоке «SSL» можно определить следующий выбор:

1. Без SSL – протокол защиты данных не используется.

2. Разрешить – использовать SSL в случае, если FTP-клиент настроен на данный режим работы. Если клиент не настроен/не умеет использовать SSL – разрешить соединение.

3. Требовать – использовать SSL в любом случае. Если клиент не настроен/не умеет использовать SSL – отклонить соединение.

Выбираем Ip-адрес — «Все свободные», порт -21, «Запускать FTP-сайт автоматически» — включено, SSL – без SSL(рисунок 3). Нажимаем кнопку «Далее».

Рисунок 3. Параметры привязки и SSL

В окне «Сведения о проверке подлинности и авторизации» на третьем шаге мастера установки отключаем анонимную проверку подлинности. Авторизация FTP-сайта пока не настраиваем – порядок предоставления пользователя к сайту будет рассмотрен чуть позже (рисунок 4). Нажимаем кнопку «Готово».

Рисунок 4. Проверка подлинности и авторизации

Новый FTP-сайт успешно создан. Но, как вы наверное уже догадались, этот сайт не работоспособен. Для того чтобы предоставить доступ пользователям нужно проделать следующие шаги:

1. Настроить Windows Firewall.

2. Определить протокол аутентификации.

3. Определить роли пользователей.

4. Настроить разрешения NTFS на каталогах FTP-сайта.

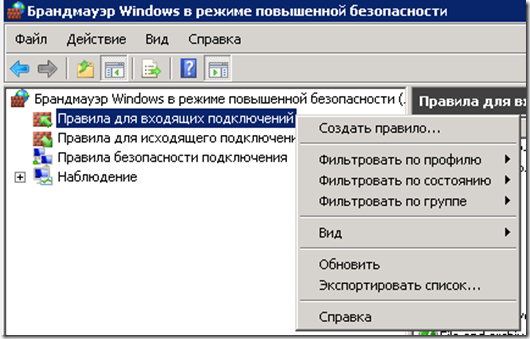

Итак, начнем. Настройку брандмауэра поставил данное действие на первое место, потому что обычная практика настройки новой технологии – это исключить возможность ошибки временным отключением элементов защиты. Поэтому думаю надо сразу настроить брандмауэр и затем продолжить настройку. Сначала немного теории.

По протоколу FTP возможно соединение в двух режимах – активном и пассивном. Для работы в пассивном режиме необходимо открыть порт – по умолчанию 21 и этого будет достаточно. В пассивном режиме по 21 порту происходит входящее соединение, затем клиент и сервер используют механизм трехстороннего рукопожатия, договариваются, по какому порту будет происходить обслуживание и переключаются на него. Стандартно это случайный порт в диапазоне 1025-5000. Понятное дело держать такой диапазон открытым нет большого резона. До выхода Windows 2008 R2 была инструкция, как настроить RPC для формирования нестандартного диапазона портов для работы в пассивном режиме. После выхода все значительно упростилось. Нужно настроить входящее правило. Открываем оснастку «Брандмауэр Windows в режиме повышенной безопасности». На элементе «Правила для входящих подключений» в меню по правой кнопке мыши выбираем «Создать правило» (рисунок 5)

Рисунок 5. Создание нового правила брандмауэра

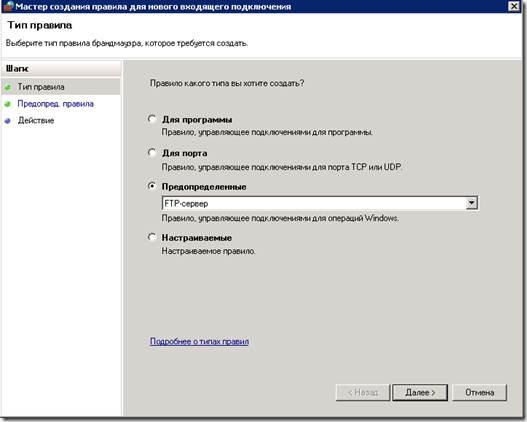

На первом шаге мастера создания правила для нового входящего подключения выбираем из выпадающего списка «Предопределенные» тип нового правила с названием «FTP-сервер» (рисунок 6). Нажимаем кнопку «Далее».

Рисунок 6. Выбор типа правила

На следующем шаге мастера, нужно выбрать предопределенные правила. Доступны следующие значения:

1. FTP Server Passive (FTP Passive Traffic-In) – правило используется для поддержки входящих соединений в пассивном режиме.

2. FTP Server Secure (FTP SSL Traffic-In) – правило используется для поддержки входящих соединений по протоколу SSL.

3. FTP-сервер (входящий траффик) — правило используется для поддержки входящих соединений по протоколу FTP.

Первое и третье правило должно быть отмечено обязательно. Второе правило можно отметить, если будет использоваться защита траффика по протоколу SSL (рисунок 7). Нажимаем кнопку «Далее».

Рисунок 7. Выбор предопределенных правил FTP

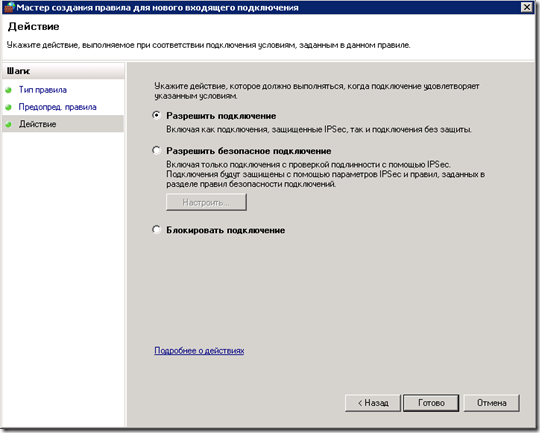

Правила сформированы – на последнем шаге мастера создания правила нужно выбрать действие правила. Доступны следующие значения:

1. Разрешить подключение – включая подключения, защищенные IPSec, так и подключения без защиты.

2. Разрешить безопасное подключение – включая только подключения с проверкой подлинности с помощью IPSec. Подключения возможны с клиентских операционных систем, начиная с Windows Vista.

3. Блокировать подключения.

Выбираем «Разрешить подключения» (рисунок 8). Нажимаем кнопку «Готово».

Рисунок 8. Выбор действия создаваемых правил

Правила созданы. Необходимо отметить, что эти правила применяться только при перезагрузке сервера – попытки перезапустить сервисы брандмауэра и IIS ни к чему не привели.

НА втором шаге настройки FTP-сайта необходимо выбрать протокол аутентификации. Начиная с IIS 7.5 FTP-сайт поддерживает следующие протоколы аутентификации:

1. Анонимная – проверка имени пользователя не требуется.

2. Стандартная – имя пользователя и пароль запрашивается – передаются на сервер в открытом виде. Учетная запись может быть как локальная на сервере – так и поддерживаются доменные учетные записи.

3. ASP.Net – проверка с помощью поставщика ASP.NET. Учетные записи могут храниться, к примеру, на уровне базы данных.

4. Диспетчер IIS – учетные записи задаются в диспетчере веб-серврера.

Выберем вариант проверки подлинности с помощью стандартного протокола аутентификации Windows.

Предположим, что анонимный доступ не подходит, нужно пускать на FTP-сайт только определенных пользователей. Поэтому на третьем шаге настройки, с помощью оснастки «Диспетчер сервера» (Конфигурация – Локальные пользователи и группы — Пользователи) создадим 2-ух локальных пользователей ftpuser(права только на чтение) и ftpadmin(права на чтение и запись). Задача пользователя ftpuser знакомится с документацией, лежащей на сайте. Задача пользователя ftpadmin – управлять контентом ftp-сайта.

После создания пользователей прописываем правила авторизации. Открываем оснастку «Диспетчер служб IIS», переходим на FTP-сайт и открываем функцию «Правила авторизации FTP». На правой панели «Действия» выбираем «Добавить разрешающие правило». В окне «Добавить разрешающие правило авторизации делаем выбор «Указанные пользователи» и вводим значение – ftpadmin. В секции разрешения выбираем чтение и запись (рисунок 9). Нажимаем кнопку «Ок».

Рисунок 9. Добавление правила авторизации.

Для пользователя ftpuser создаем отдельное правило, по аналогии с пользователем ftpadmin, за исключением разрешения записи. Правила авторизации ftp-сайта успешно созданы.

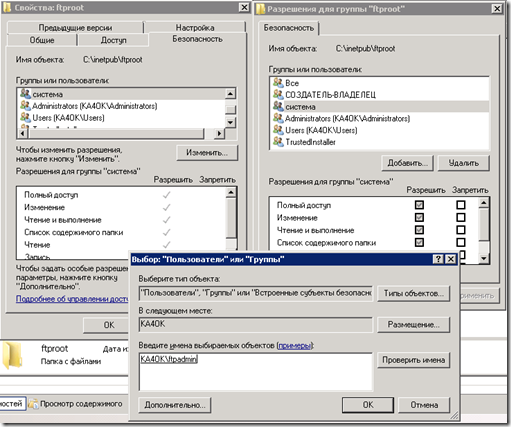

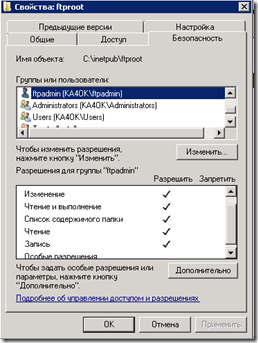

Остался последний четвертый шаг – установка разрешений файловой системы NTFS. Установки по умолчанию ф файловой системе NTFS следующие в папке c:inetpubftproot группе «Пользователи», в которую входит пользователь ftpuser, предоставлены права на чтение файлов. Остается добавить пользователю ftpadmin разрешения на запись. Для этого в проводнике откроем свойства папки ftproot и установим разрешения для записи для пользователя ftpadmin (рисунок 10, рисунок 11). Нажимаем кнопку «Ок».

Рисунок 10. Выбор локального пользователя ftpadmin

Рисунок 11. Установка разрешения NTFS на запись для пользователя ftpadmin

Настройка FTP-сайта успешно завершена. Для проверки можно зайти клиентом FTP на созданный сайт и убедится, что пользователь ftpadmin может управлять контентом сайта – копировать, записывать, удалять, изменять файлы, а пользователь ftpuser – только копировать или читать.

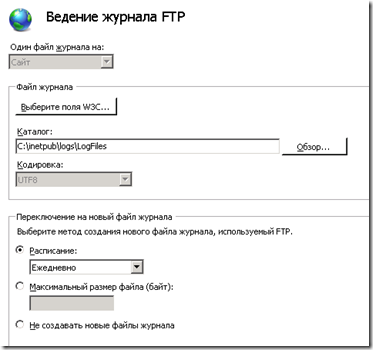

При разрешении технических проблем, возникающих в ходе настройки, одним из источников информации являются журналы ftp-сайта. Местоположение журналов можно узнать в оснастке «Диспетчер служб IIS». Для этого переходим на FTP-сайт и открываем функцию «Ведение журнала FTP» (рисунок 12).

Рисунок 12. Настройки ведения журналов FTP

Из рисунка 12 видно, что журналы хранятся в каталоге c:inetpublogslogfiles. По умолчанию ведение журналов включено. Журналы создаются каждый новый день. Формат журналов создается по маске u_exYYMMDD.log. К примеру, если открыть лог при успешно подключении пользователя ftpadmin выглядеть записи будут следующим образом:

#Software: Microsoft Internet Information Services 7.0

#Version: 1.0

#Date: 2011-01-08 05:15:20

#Fields: date time c-ip cs-username s-ip s-port cs-method cs-uri-stem sc-status sc-win32-status sc-substatus x-session x-fullpath

2011-01-08 14:15:49 192.168.0.152 — 192.168.0.100 21 ControlChannelOpened — — 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

2011-01-08 14:15:49 192.168.0.152 — 192.168.0.100 21 USER ftpadmin 331 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

2011-01-08 14:15:49 192.168.0.152 KA4OKftpadmin 192.168.0.100 21 PASS *** 230 0 0 8568dd29-2655-4b87-a176-f85cc149650b /

2011-01-08 14:16:05 192.168.0.152 KA4OKftpadmin 192.168.0.100 21 ControlChannelClosed — — 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

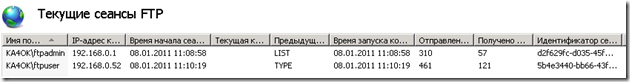

B заключение статьи, стоит отметить еще об одной новой функции «Текущие сеансы FTP». В оснастке «Диспетчер служб IIS» переходим на FTP-сайт и открываем функцию «Текущие сеансы FTP» (рисунок 13).

Рисунок 13. Просмотр текущих сеансов FTP

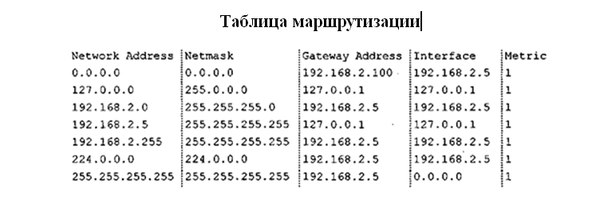

9. Таблица маршрутизации

10.Вывод.

В результате проведенной работы я научился планировать сеть, устанавливать и настраивать сетевые узлы, устанавливать и настраивать сетевые службы, находить неисправности и защищать данные.

11.Список использованной литературы и интернет-ресурсов

1. http://ru.wikipedia.org/wiki/ 2. http://www.softportal.com/software-24049-helpndoc.html3. Кенин А. «Самоучитель системного администратора», «BHV-СПб», 2008 г.

4. Колбин Р.Н. «Глобальные и локальные сети. Создание, настройка и использование. Методическое пособие», «Лаборатория Базовых Знаний», 2008 г.

Размещено на Allbest.ru

(zip - application/zip)

(zip - application/zip)